InfoTECH Blog

AVM Fritz Box User – fritz.box zeigt andere Website

Laut dem Heise Eintrag wurde am 22. Jänner die Domäne fritz.box von Unbekannten registriert. Was bedeutet dies für AVM Kunden? Das Modem stellt im internen LAN die Domäne Fritz.box den Geräten...

29.01.24

Von Markus Hammerer

Alcatel-Lucent Enterprise zertifiziert Infotech SIP-Trunk

ALE (Alcatel-Lucent Enterprise) hat den SIP-Trunk von Infotech für die OXO- und OXE-Serien erfolgreich zertifiziert.

18.12.23

Von Markus Hammerer

Bevorstehende Änderungen an der Lizenzierung von Office 365 und Microsoft 365

Bevorstehende Änderungen an der Lizenzierung von Office 365 und Microsoft 365 ab dem 1. Oktober 2023

19.09.23

Von Hans Hörandner

Microsoft Exchange Server: Mehrere Schwachstellen

Das BSI warnt vor mehreren Schwachstellen in den verschiedensten On-Premise Version des Microsoft Exchange Servers (CVSS Base Score von 9,8 von 10). Ein entfernter anonymer Angreifer kann mehrere Schwachstellen ausnützen...

09.08.23

Von Martin Mallinger

Kritisches Sicherheitsupdate für Veeam Backup & Replication verfügbar

Veeam hat kurzfristig ein als kritisch eingestuftes Sicherheitsupdate für Veeam Backup & Replication der Versionen 11 und 12 veröffentlicht. Die Sicherheitslücke ermöglicht es Angreifern, Codes auf dem Backup Server auszuführen....

09.03.23

Von Hans Hörandner

E-Mail-Konto wird migriert: Kriminelle senden betrügerische Mail an Mitarbeiter:innen

Das österreichische CERT bzw. watchlist-internet.at warnen vor einer neuen Betrugsmasche: Kriminelle versenden betrügerische E-Mails und geben sich dabei als „Outlook-E-Mail-Administrator“ Ihres Unternehmens aus. Angeblich sollen die E-Mail-Konten aller Mitarbeiter:innen migriert...

09.03.23

Von Doris Briedl

Kritische Sicherheitslücke in Fortinet-Firewalls

Der Firewall-Hersteller Fortinet warnt vor einer Sicherheitslücke in FortiOS und FortiProxy, die aus der Ferne ausnutzbar ist. Laut Fortinet sind nicht alle Versionen von FortiOS und FortiProxy betroffen. FortiOS zwischen...

10.10.22

Von Doris Briedl

Microsoft Exchaenge Server: Mehrere Schwachstellen

Das BSI warnt vor mehreren Schwachstellen in den verschiedensten On-Premise Version des Microsoft Exchange Servers. Ein entfernter (anonymer oder authentisierter) Angreifer kann mehrere Schwachstellen ausnützen und seine Berechtigungen erweitern und...

10.08.22

Von Martin Mallinger

Kritische Veeam Lücke

Das Österreichische CERT hat eine Warnung über eine kritische Sicherheitslücke in Veeam veröffentlicht: ∗∗∗ Veeam Backup & Replication – CVE-2022-26500 | CVE-2022-26501 ∗∗∗ ——————————————— Multiple vulnerabilities in Veeam Backup &...

15.03.22

Von Martin Mallinger

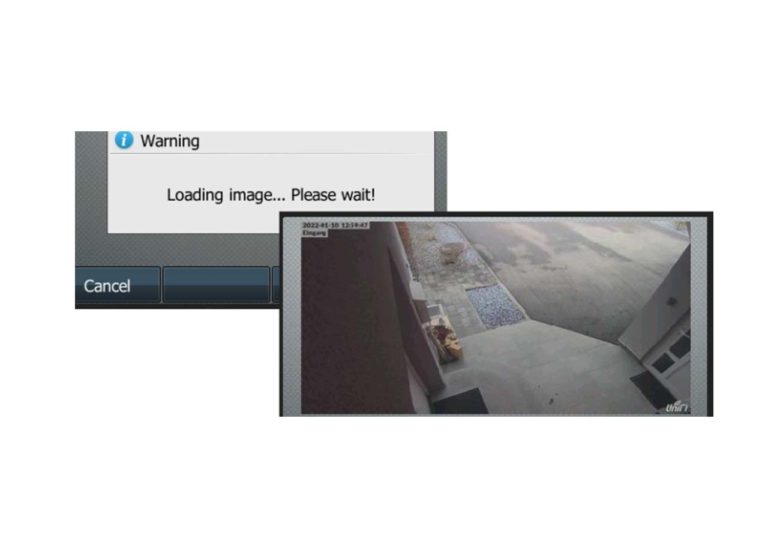

Livebild am Telefondisplay

„Livebild“ – darstellen eines Bildes am Telefondisplay Sie haben eine Überwachungskamera oder eine Torsprechstelle mit einem statisches Bild? Sie möchten dies gerne am Display Ihres Yealink Telefons darstellen? Kein Problem!...

10.01.22

Von Markus Hammerer

BLOG-Anmeldung

Melden Sie sich hier an und Sie erhalten ein Info-Mail sobald ein neuer Blog-Beitrag gepostet wird.